Seguridad Web

En este artículo contiene una guía completa sobre qué es la seguridad web y los pasos has de seguir para hacer que tu sitio web sea seguro.

Índice

¿Qué es la Seguridad Web?

La seguridad web son las técnicas y procedimientos aplicados para proteger de amenazas de seguridad:

- Una nube

- Un sitio web o

- Una infraestructuras de VPNs.

¿Para qué sirve la Ciberseguridad WEB?

Es frecuente ver en los medios de comunicación sitios web de grandes empresas que han sido vulnerados, pero también diariamente se producen ataques hacia servidores web de empresas más pequeñas y estos ataques no salen en las noticias, pero a esas empresas les genera un gran coste, tanto reputacional como económico. Ya que sus proveedores y clientes pierden la confianza con ellas, y por lo tanto dejan de tener relaciones comerciales.

Muchas de estas pequeñas empresas que han sufrido un ataque de ciberseguridad y/o una brecha de datos al cabo de un año cierran.

Técnicas y Herramientas de Protección Web

Las empresas cuentan hoy en día con una amplia variedad de tecnologías para garantizar la seguridad web. Entre las principales soluciones se encuentran los firewalls de aplicaciones web (WAF), los escáneres de seguridad y de vulnerabilidades, así como herramientas especializadas como las de descifrado de contraseñas, fuzzing y pruebas de caja negra o blanca.

Estas herramientas permiten a las organizaciones identificar y mitigar riesgos en sus sistemas digitales:

1.- Cortafuegos de aplicaciones web (WAF)

Un firewall de aplicaciones web (WAF) actúa como un proxy para las aplicaciones web, monitoreando y filtrando el tráfico entre estas y la red de Internet.

Su función es similar a la de un centinela, vigila las peticiones que se hacen desde Internet hacia las aplicaciones web y si detectan que son maliciosas las bloquea.

Los WAF permiten seguir usando aplicaciones. Puede que una aplicación sea antigua y tenga una vulnerabilidad. Por ejemplo un parámetro de la aplicación permite inyección de código SQL.

Lo correcto sería modificar la aplicación para corregir dicha vulnerabilidad, pero esto es un proceso lento y costoso, como medida de contingencia el WAF puede analizar las peticiones desde Internet a la aplicación y los parámetros, si detecta código SQL en un parámetro que solo debería tener texto la bloquea.

2.- Scaner de Vulnerabilidades

Se trata de herramientas os escáneres de vulnerabilidades son herramientas que las organizaciones utilizan para examinar automáticamente sus sistemas, redes y aplicaciones con el fin de detectar puntos débiles en su seguridad.

Una vez que un escáner de vulnerabilidades ha terminado de comprobar el sistema genera un informe y los responsables de seguridad son los encargados de gestionar las vulnerabilidades detectadas.

Dos tipos de escáneres de seguridad

2.1.- Scaneres de seguridad de aplicaciones web.

Entran dentro de esta categoría herramientas como ZAPProxy de OWASP y BurpSuite, son herramientas que analizan una aplicación web y le aplican una bateria de pruebas para analizar las posibles vulnerabilidades.

2.2.- Escáneres de Red.

En este caso la herramienta analiza los equipos de una red, que pueden ser portátiles, equipos de sobremesa, servidores, impresoras, IoT y comprueba si presenta vulnerabilidades, por ejemplo sistemas operativos desactualizados, puertos abiertos, configuraciones incorrectas.

Certificados SSL

El protocolo Secure Socket Layer o SSL crea un enlace cifrado entre un servidor y un navegador web de un usuario asegurando la autenticidad y la confidencialidad en la comunicación.

La forma más sencilla de obtener un certificado SSL es contactar con tu proveedor de Hosting, aunque lo más probable es que esté incluido en tu plan de precios pero si no es así tendrás que pagar un poco más para para obtener este servicio.

Buenas Prácticas en la Seguridad WEB

1.- Proveedores de alojamiento fiables (Hosting)

Un buen proveedor de alojamiento no sólo mantendrá seguro tu sitio web, sino que también te proporcionará unos tiempos de carga rápidos y una configuración sencilla.

Estas son las carácterísticas de un buen servicio de alojamiento:

- Suministra Certificado SSL.

- Hace Copias de seguridad automáticas.

- Realiza Análisis de malware.

- Cortafuegos de servidor.

- Doble factor de autenticación, a la hora de administrar el hosting.

2.- Contraseñas seguras

El mayor error es establecer contraseñas fáciles de adivinar que son invitaciones para que los hackers accedan a tu sitio web y tu base de datos.

Asegúrate de usar una contraseña segura que incluya una combinación de caracteres numéricos y letras del alfabeto -en mayúsculas y minúsculas- y caracteres especiales.

Los navegadores pueden sugerir contraseñas seguras y se pueden almacenar en un gestor de contraseñas.

Un nivel mayor de seguridad lo proporciona el doble factor de autenticación (2FA) que funciona pidiendo el usuario y contraseña y otra autenticación como puede ser: un mensaje al móvil, un certificado, una huella dactilar, etc.

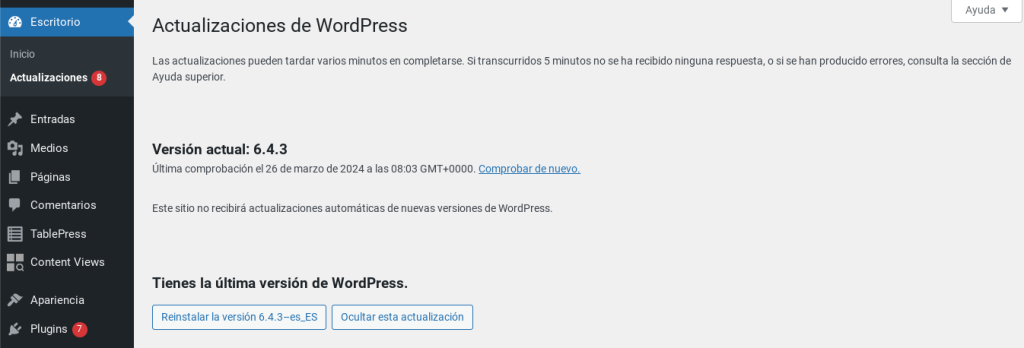

3.- Actualizar tu sitio web con regularidad

Muchos ataques a la seguridad tienen su origen en los sistemas de gestión de contenidos (CMS) y sobre todo los plugins obsoletos.

Hay alertas casi semanales sobre vulnerabilidades en plugins de WordPress,

Asegúrarte de que estás al día e instala los parches necesarios.

Ejemplo de actualización de sitio web: CMS WordPress

¿Cómo actualizar WordPress?

La forma más sencilla de actualizar WordPress es haciendo clic en el enlace que aparece en el banner de la nueva versión. Si no está disponible, vaya al panel de control; escritorio; actualizaciones:

Algunas de las amenazas a las que se enfrentan los sitios web de WordPress son:

1.- Los intentos de inicio de sesión por fuerza bruta. La simple instalación de un plugin del tipo «Limit Loging Attemps» paliará el ataque de fuerza bruta, ya que si

2.- Los plugins de terceros causan la mayoría de las brechas de seguridad.

La solución es instalar solo los plugins estrictamente necesarios, y actualizarlos en: Panel de control; plugins.

3.- Los temas (Theme) pueden proporcionar acceso a los hackers.

Los temas permiten dar apariencia, diseño y formato a nuestro sitio web.

El problema es que temas obsoletos o que no cumple con los estándares de seguridad de WordPress, la solución es elegir un tema contrastado que sea compatible con las últimas versiones de WordPress.

4.- Copia de seguridad de tu sitio web

Este paso es esencial para protegerte tanto de fallos cometidos propios en el hardware o software como de intentos de pirateo por cibercriminales.

Con una copia de seguridad, la restauración es un proceso sencillo, pero sin ella perderás todos sus ajustes, datos y personalizaciones.

Puedes hacer copias de seguridad manuales pero lo mejor es confiar en tu proveedor de alojamiento, que te permite programar y automatizar las copias de seguridad automáticas.

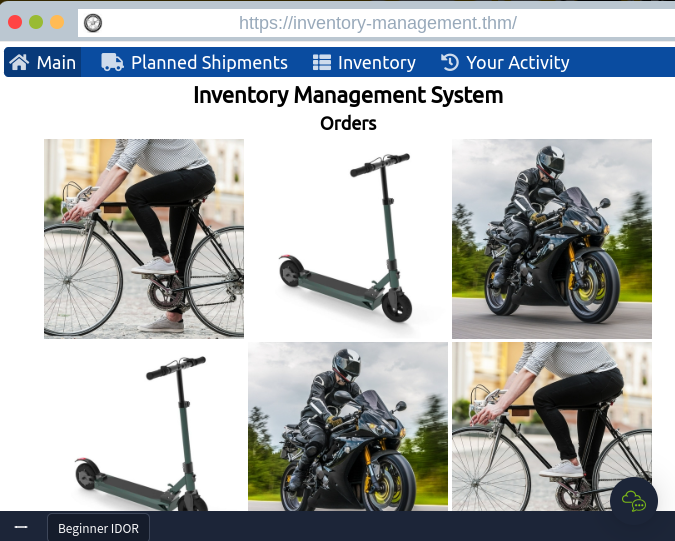

Amenazas en la Seguridad WEB

1.- Cross-Site Scripting

El Cross-Site Scripting (XSS) es un tipo de vulnerabilidad de seguridad en aplicaciones web que permite a los ciberdelincuentes inyectar código malicioso, generalmente scripts.

Este código se ejecuta en el navegador del usuario, permitiendo al atacante robar datos sensibles como cookies, credenciales o realizar acciones en nombre del usuario.

2.- SQL Injection

La inyección SQL es una técnica utilizada por atacantes para aprovechar vulnerabilidades en las consultas a bases de datos. Consiste en introducir sentencias SQL (comandos de la base de datos) en los formularios. Si la aplicación no detecta esta inyección de código, la ejecutará contra la Base de Datos.

A través de este método, los ciberdelincuentes pueden acceder a información confidencial, modificar permisos de usuario, o incluso manipular, alterar o eliminar datos críticos.

Esto les permite obtener control sobre sistemas clave, interrumpir su funcionamiento o capturar información sensible.

3.- La inclusión remota de archivos

La inclusión remota de archivos es una técnica en la que un atacante explota vulnerabilidades en una aplicación web para subir un archivo, que contiene un scripts maliciosos.

Una vez subido lo llama a través del navegador web y el script malicioso se ejecuta en el servidor.

A través de esta brecha, el ciberdelincuente puede insertar un malware, comúnmente conocido como backdoor shells, que le permitan ejecutar comandos en el servidor en tiempo real.