CIBERSEGURIDAD & MACHINE LEARNING

FORMACIÓN

Los Mejores Cursos de Ciberseguridad

Los Mejores Cursos de Ciberseguridad...

MACHINE LEARNING

ÚLTIMOS ARTÍCULOS

Hola Mundo Machine Learning

En este artículo...

CARRERA PROFESIONAL

ÚLTIMOS ARTÍCULOS

¿Qué es una Plataforma de Seguridad Informática?...

HERRAMIENTAS Y GUÍAS

Los Mejores Laboratorios de Ciberseguridad

Laboratorio de Ciberseguridad...

LECTURA RECOMENDADA:

La diseñamos para ayudarnos ¿Y si decide no obedecer?

En este artículo descubrirás...

1.- ¿Qué es Zenmap?

Zenmap es la interfaz gráfica oficial del escáner de seguridad...

SOFTWARE DE SEGURIDAD

En este artículo vas a conocer 7 tipos de Software de Seguridad...

Descubre en este artículo las mejores empresas de seguridad informática en las que desarrollar tu carrera...

En este artículo encontrarás una guía completa de la herramienta Nikto, con ejemplos prácticos.

El...

Todas las claves en este artículo sobre qué es una auditoría de seguridad, por qué realizarla, las funciones...

¿Cuál es el mejor Sistema Operativo para seguridad informatica?

En...

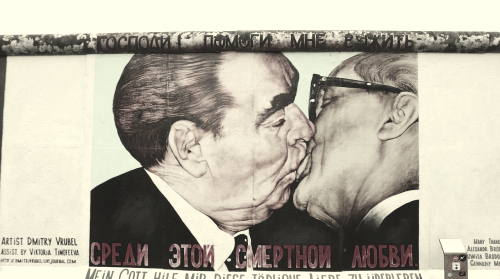

En la sombra de la Guerra Fría, nació un nuevo campo de batalla: la ciberseguridad, donde la información...

FIREWALL HUMANO

En este artículo vas a descubrir todas las claves de un FIREWALL HUMANO explicado...