Índice

1.- ¿Qué es Zenmap?

Zenmap es la interfaz gráfica oficial del escáner de seguridad Nmap.

Se trata de una aplicación multiplataforma (Linux, Windows, Mac OS X, BSD, etc.) gratuita y de código abierto cuyo objetivo es facilitar el uso de Nmap a los principiantes y proporcionar funciones avanzadas a los usuarios experimentados de Nmap.

Tiene las siguientes funcionalidades:

Los escaneos de uso frecuente pueden guardarse como perfiles para facilitar su ejecución repetida.

Un asistente creador de comandos permite la creación interactiva de líneas de comandos de Nmap.

Los resultados de los escaneos pueden guardarse y visualizarse más tarde.

Los resultados de los escaneos guardados pueden compararse entre sí para ver en qué se diferencian.

Los resultados de los escaneos recientes se almacenan en una base de datos en la que se pueden realizar búsquedas.

Permite crear un mapa topológico de las redes descubiertas. Organiza la visualización para mostrar todos los puertos de un host o todos los hosts que ejecutan un servicio específico.

2.- ¿Cual es la diferencia entre Nmap y Zenmap?

El escáner de seguridad Nmap es una aplicación de escaneo de redes multiplataforma (Windows, Mac OS X, Linux, etc.) basada en línea de comandos y diseñada para detectar hosts y servicios en una red informática. Zenmap es la versión GUI (Graphical User Interface) oficial del escáner de seguridad Nmap.

3.- ¿Qué es Scanme Nmap Org?

Scanme.Nmap.Org, un servicio proporcionado por Nmap Security Scanner Project e Insecure.Org.

Es un entorno de prueba para ayudar a aprender sobre Nmap y también para probar y asegurarse de que la instalación de Nmap funciona correctamente.

Hacer un escaneo de puertos no autorizado en una red es ilegal, scanme.nmap.org te permite realizar escaneos de prueba autorizados.

4.- El concepto de Subred y segmento de red.

El concepto de subred es importante en nmap ya que muchas veces analizaremos un conjunto de ordenadores que están agrupados en una subred.

Una subred es un grupo de IPs conectadas utilizando un medio compartido (switch o wifi) y configuradas para utilizar el mismo router.

El segmento de red se refiere a una conexión física, es decir un conjunto de equipos separados mediante switche, routers o VLANS, mientras que una subred se refiere a una conexión lógica.

Un segmento de red puede tener una o varias subredes.

Ejemplo: En una subred 10.3.1.0/24 equivale en otra notación a 10.3.1.0 y máscara 255.255.255.0

esto quiere decir que se refiere a las 256 direcciones IPs que van desde la 10.3.1.0 a la 10.3.1.255

4.- Ejemplos de uso de nmap. ¿Cómo usar Zenmap?

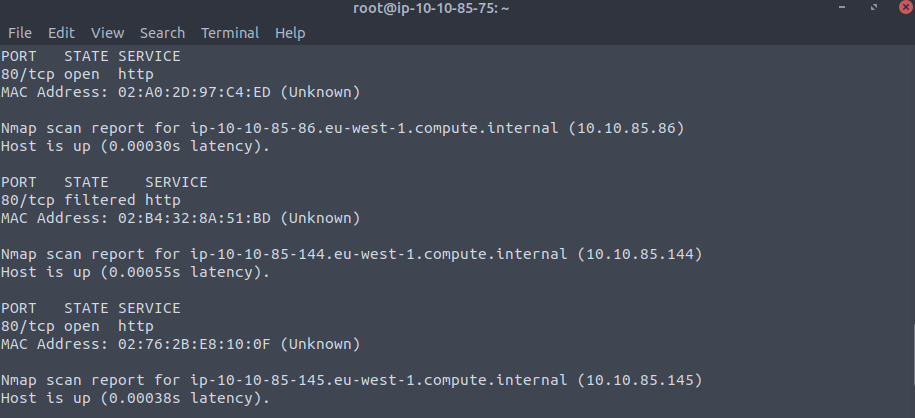

4.1.- Localizar los servidores web de la subred.

nmap -p80 <subred>

Ej:

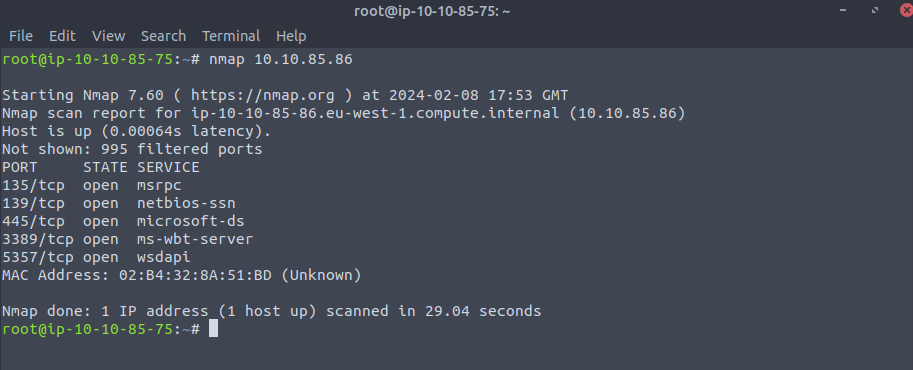

4.2.- Ver los servicios que están corriendo en una máquina concreta

Supongamos que queremos ver que puertos están abiertos en la máquina 10.10.85.86

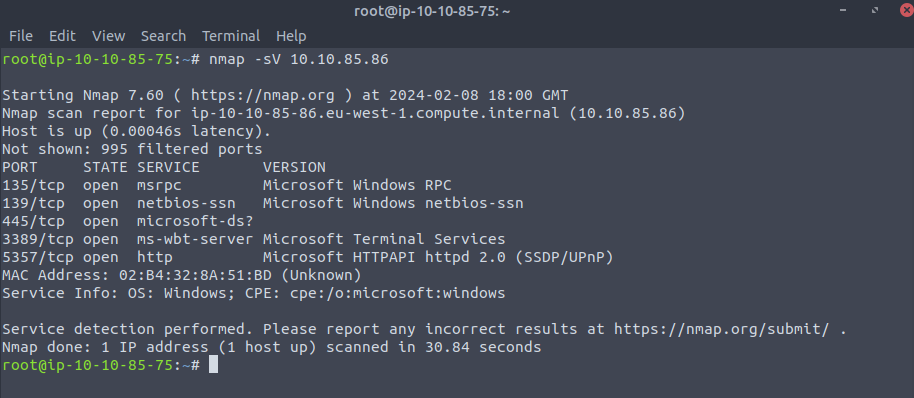

Ver las versiones de los servicios que están corriendo en una máquina.

Si ahora queremos saber que versiones de servicios están corriendo en la máquina que hemos analizado añadimos el parámetro -sV

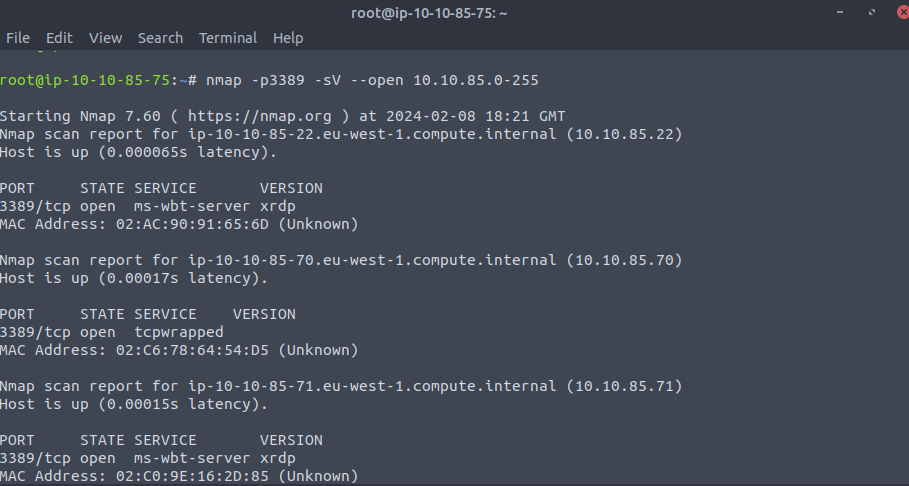

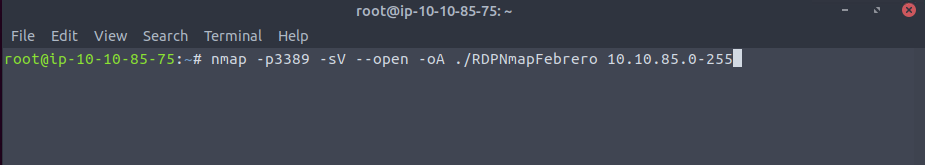

4.3.- Equipos que tienen el protocolo RDP habilitado para conexión remota.

4.4.- Guardar los resultados en un fichero.

Es muy útil guardar los resultados en un fichero para poder comparar resultados posteriormente

Este es el fichero generado:

Nmap scan report for ip-10-10-85-145.eu-west-1.compute.internal (10.10.85.145) Host is up (-0.076s latency). PORT STATE SERVICE VERSION 3389/tcp open ms-wbt-server xrdp MAC Address: 02:CB:10:E9:26:87 (Unknown) Nmap scan report for ip-10-10-85-163.eu-west-1.compute.internal (10.10.85.163) Host is up (0.00023s latency). PORT STATE SERVICE VERSION 3389/tcp open ms-wbt-server xrdp MAC Address: 02:9B:CD:93:89:B9 (Unknown) Nmap scan report for ip-10-10-85-75.eu-west-1.compute.internal (10.10.85.75) Host is up (0.000069s latency). PORT STATE SERVICE VERSION 3389/tcp open ms-wbt-server xrdp Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . # Nmap done at Thu Feb 8 18:30:58 2024 -- 256 IP addresses (13 hosts up) scanned in 21.50 seconds

Se puede comparar con ficheros anteriores guardados y así determinar que nuevas máquinas han levantado el servicio RDP.

Conclusión:

Conocer los servicios que tienen cada máquina levantados en nuestras subredes es vital.

Hay que realizar escaneos periódicos de los servicios levantados y desactivar o bajar aquellos que no sean imprescindibles.

Por ejemplo un servidor web activado para hacer pruebas, pasado un tiempo es «olvidado», pero es ideal para un atacante que lo puede usar para comprometer la máquina y realizar un movimiento lateral desde el que intentar alcanzar los servidores y la información relevante de la organización.